La seguridad informática es una disciplina que se encarga de proteger la integridad y la privacidad de la información almacenada en un sistema informático. De todas formas, no existe ninguna técnica que permita asegurar la inviolabilidad de un sistema.

La seguridad informática es una disciplina que se encarga de proteger la integridad y la privacidad de la información almacenada en un sistema informático. De todas formas, no existe ninguna técnica que permita asegurar la inviolabilidad de un sistema.Un sistema informático puede ser protegido desde un punto de vista lógico (con el desarrollo de software) o físico (vinculado al mantenimiento eléctrico, por ejemplo). Por otra parte, las amenazas pueden proceder desde programas dañinos que se instalan en la computadora del usuario (como un virus) o llegar por vía remota (los delincuentes que se conectan a Internet e ingresan a distintos sistemas).

En el caso de los virus hay que subrayar que en la actualidad es amplísima la lista de ellos que existen y que pueden vulnerar de manera palpable cualquier equipo o sistema informático. Así, por ejemplo, nos encontramos con los llamados virus residentes que son aquellos que se caracterizan por el hecho de que se hallan ocultos en lo que es la memoria RAM y eso les da la oportunidad de interceptar y de controlar las distintas operaciones que se realizan en el ordenador en cuestión llevando a cabo la infección de programas o carpetas que formen parte fundamental de aquellas.

De la misma forma también están los conocidos virus de acción directa que son aquellos que lo que hacen es ejecutarse rápidamente y extenderse por todo el equipo trayendo consigo el contagio de todo lo que encuentren a su paso.

Los virus cifrados, los de arranque, los del fichero o los sobreescritura son igualmente otros de los peligros contagiosos más importantes que pueden afectar a nuestro ordenador.

Entre las herramientas más usuales de la seguridad informática, se encuentran los programas antivirus, los cortafuegos o firewalls, la encriptación de la información y el uso de contraseñas (passwords).

Herramientas todas ellas de gran utilidad como también lo son los conocidos sistemas de detección de intrusos, también conocidos como anti-spyware. Se trata de programas o aplicaciones gracias a los cuales se puede detectar de manera inmediata lo que son esos programas espías que se encuentran en nuestro sistema informático y que lo que realizan es una recopilación de información del mismo para luego ofrecérsela a un dispositivo externo sin contar con nuestra autorización en ningún momento. Entre este tipo de espías destaca, por ejemplo, Gator.

Un sistema seguro debe ser íntegro (con información modificable sólo por las personas autorizadas), confidencial (los datos tienen que ser legibles únicamente para los usuarios autorizados), irrefutable (el usuario no debe poder negar las acciones que realizó) y tener buena disponibilidad (debe ser estable).

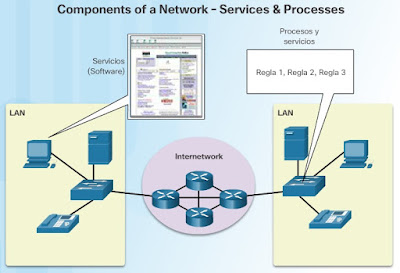

Componentes de una red

Los componentes fundamentales de una red son el servidor, los terminales, los dispositivos de red y el medio de comunicación.

Servidor

Es el encargado de gestionar los recursos y la información compartida, puediendo ser un servidor físico o un software (sistema operativo de red). El servidor físico puede ser uno de los ordenadores de la red con características similares al resto, si la red es de pocos equipos, o un ordenador mucho más potente si se trata de administrar muchos equipos o mucha información. El servidor ejecuta el sistema operativo de red y ofrece los servicios de red a las estaciones de trabajo.

Cuando el servidor es de software, se refiere a un sistema operativo de red (Network Operating System) que posibilita la comunicación entre equipos de una red. Su función es coordinar y manejar las actividades de los recursos del ordenador en una red.

Existen redes en las cuales los servidores son específicos para administrar equipos, como los servidores de impresión o los de telefonía, y otras en las cuales desempeñan una función concreta, como los servidores de correo o los servidores proxy. Algunos de éstos son:

- Servidores de impresión.- permiten el acceso a una o varias impresoras.

- Servidores de archivos.- se utilizan cuando se necesita administrar un gran número de documentos, ya que realizan un almacenamiento centralizado.

- Servidores de aplicación.- similares a los servidores de archivos, pueden procesar información para proporcionar únicamente los datos que el usuario solicita. Por ejemplo, se utilizan para almacenar bases de datos.

- Servidores web.- proveen de contenido estático a un navegador, cargan el archivo y lo sirven a través de la red al navegador del usuario. Para que este intercambio se realice, es necesario que el navegador y el servidor tengan el mismo lenguaje y esto se produce mendiante el HTTP.

- Servidores de correo.- funcionan como una oficina postal de red para la administración y el almacenamiento de mensajes. Hay de varios tipos pudiendo entregar el correo electrónico al cliente o alojarlo para que los usuarios remotos tengan acceso a sus mensajes.

- Servidores Proxy.- se sitúan entre el programa del cliente (navegador) y un servidor externo (otro servidor web) para filtrar peticiones, mejorar el funcionamiento y compartir conexiones.

Hay muchos otros servidores cuya función depende de la demanda de los usuarios de la red. Por ejemplo: servidores de fax, servidores de comunicaciones y servidores de copia de seguridad, entre otros muchos.

Dispositivos de Usuario Final Servidores y Almacenamiento.

- Computadoras personales: son los puestos de trabajo habituales de las redes. Dentro de la categoría de computadoras, y más concretamente computadoras personales, se engloban todos los que se utilizan para distintas funciones, según el trabajo que realizan. Se incluyen desde las potentes estaciones de trabajo para la edición de vídeo, por ejemplo, hasta los ligeros equipos portátiles, conocidos como netbooks, cuya función principal es la de navegar por Internet. Las tabletas se popularizaron al final de la primera década del siglo XXI, especialmente por el éxito del iPad de Apple.

- Terminal: muchas redes utilizan este tipo de equipo en lugar de puestos de trabajo para la entrada de datos. En estos sólo se exhiben datos o se introducen. Este tipo de terminales, trabajan unido a un servidor, que es quien realmente procesa los datos y envía pantallas de datos a los terminales.

- Electrónica del hogar: las tarjetas de red empezaron a integrarse, de forma habitual, desde la primera década del siglo XXI, en muchos elementos habituales de los hogares: televisores, equipos multimedia, proyectores, videoconsolas, teléfonos celulares, libros electrónicos, etc. e incluso en electrodomésticos, como frigoríficos, convirtiéndolos en partes de las redes junto a los tradiciones ordenadores.

- Impresoras: muchos de estos dispositivos son capaces de actuar como parte de una red de ordenadores sin ningún otro elemento, tal como un print server, actuando como intermediario entre la impresora y el dispositivo que está solicitando un trabajo de impresión de ser terminado. Los medios de conectividad de estos dispositivos pueden ser alámbricos o inalámbricos, dentro de este último puede ser mediante: ethernet, Wi-Fi, infrarrojo o bluetooth. En algunos casos se integran dentro de la impresora y en otros por medio de convertidores externos.

- Otros elementos: escáneres, lectores de CD-ROM,

El almacenamiento conectado en red, Network Attached Storage (NAS), es el nombre dado a una tecnología de almacenamiento dedicada a compartir la capacidad de almacenamiento de un computador/ordenador (servidor) con computadoras personales o servidores clientes a través de una red(normalmente TCP/IP), haciendo uso de un sistema operativo optimizado para dar acceso con los protocolos CIFS, NFS, FTP o TFTP.

El almacenamiento conectado en red, Network Attached Storage (NAS), es el nombre dado a una tecnología de almacenamiento dedicada a compartir la capacidad de almacenamiento de un computador/ordenador (servidor) con computadoras personales o servidores clientes a través de una red(normalmente TCP/IP), haciendo uso de un sistema operativo optimizado para dar acceso con los protocolos CIFS, NFS, FTP o TFTP.Protocolos de red

Conjunto de normas standard que especifican el método para enviar y recibir datos entre varios ordenadores. Es una convención que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales.

Conjunto de normas standard que especifican el método para enviar y recibir datos entre varios ordenadores. Es una convención que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales.

En su forma más simple, un protocolo puede ser definido como las reglas que dominan la sintaxis, semántica y sincronización de la comunicación. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos.

Los protocolos son reglas de comunicación que permiten el flujo de información entre equipos que manejan lenguajes distintos, por ejemplo, dos computadores conectados en la misma red pero con protocolos diferentes no podrían comunicarse jamás, para ello, es necesario que ambas "hablen" el mismo idioma.

No existe un único protocolo de red, y es posible que en un mismo ordenador coexistan instalados varios protocolos, pues es posible que un ordenador pertenezca a redes distintas.

Esta variedad de protocolos puede suponer un riesgo de seguridad: cada protocolo de red que se instala en un sistema Windows queda disponible para todos los adaptadores de red existentes en el sistema, físicos (tarjetas de red o módem) o lógicos (adaptadores VPN). Si los dispositivos de red o protocolos no están correctamente configurados, se pude estar dando acceso no deseado a los recursos.

Si se necesita mas de un protocolo, es aconsejable deshabilitarlo en cada uno de los dispositivos de red que no vayan a hacer uso de él.

Seguridad de la red

Otro aspecto importante en cuanto a los protocolos es la seguridad. La conexiones de red implican una relación entre muchos ordenadores, por lo que es necesario un medio de comunicación ( Cables UTP, Cable_coaxial, Fibra óptica, etc), es igualmente importante manejar los datos que se envían y reciben desde la red, así como mostrar estos datos, por lo que normalmente los protocolos de red trabajan en conjunto encargándose de los aspectos parciales de la comunicación. Cada protocolo de red instalado en el sistema operativo quedará disponible para todos los adaptadores de red existentes, por los que si los dispositivos de red no están debidamente configurados se podría estar dando acceso no deseado a nuestros recursos. La regla de seguridad más simple es la de tener instalados solo los protocolos necesarios. De igual manera si necesita más de un protocolo, es igualmente aconsejable deshabilitarlo en cada uno de los dispositivos de red que no vayan a hacer uso de él.

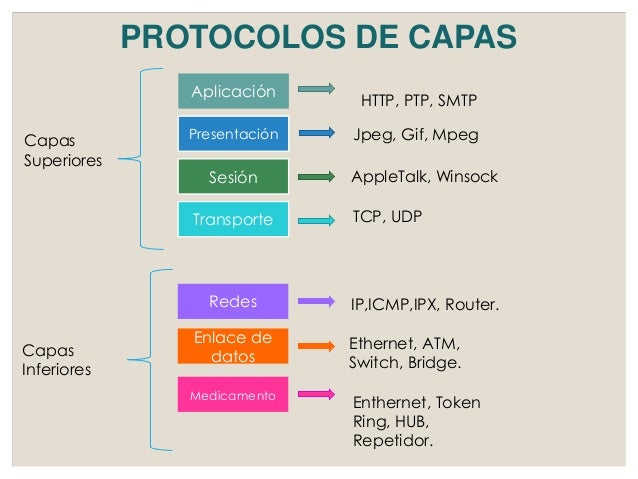

Pila de protocolos y el modelo OSI

A finales de la década de los 70 la Organización Internacional para la Normalización (ISO) empezó a desarrollar un modelo conceptual para la conexión en red al que bautizó con el nombre de Open Systems Interconnection Reference Model o Modelo de Referencia de Interconexión de Sistemas Abiertos, el cual en los entornos de trabajo con redes se le conoce como Modelo ISO, ya para el año 1984 pasa a ser el estándar internacional para las comunicaciones en red al ofrecer un marco de trabajo conceptual que permitía explicar el modo en que los datos se desplazaban dentro de una red. El modelo OSI divide en siete capas el proceso de transmisión de la información entre equipos informáticos, donde cada capa se encarga de ejecutar una determinada parte del proceso global. Este entorno de trabajo estructurado en capas puede utilizarse para describir y explicar el conjunto de protocolos reales que es utilizado en la conexión de Sistemas. En realidad una pila de protocolos no es más que una jerarquía de protocolos que trabajan juntos para llevar a cabo la transmisión de los datos de forma exitosa entre los nodos de una red. Existe también la pila de protocolos OSI, denominada pila de protocolos OSI, quizás el desconocimiento de la existencia de este protocolo radique en que sistema operativos como como Novell NetWare o Windows NT no la soportan.

El modelo OSI abarca una serie de de eventos imprescindibles durante la comunicación de sistemas estos son:

El modo en que los datos se traducen a un formato apropiado para la arquitectura de red que se está utilizando. El modo en que los PC u otro tipo de dispositivos de la red se comunican. El modo en que los datos se transmiten entre los distintos dispositivos y la forma en que se resuelve la secuenciación y comprobación de errores. El modo en que el direccionamiento lógico de los paquetes pasa a convertirse en el direccionamiento físico que proporciona la red.

Las capas OSI

Las capas del modelo OSI describen el proceso de transmisión de los datos dentro de una Red. Aunque el modelo implica 7 capas el usuario final solo interactúa con dos de ellas: la primera capa, la capa Física, y la última capa, la capa de Aplicación.

La capa física abarca los aspectos físicos de la red (es decir, los cables, Hub y el resto de dispositivos que conforman el entorno físico de la red). La capa de aplicación proporciona la interfaz que utiliza el usuario en su Computadora para enviar mensajes de correo electrónico o ubicar un archivo en la red.

La siguiente figura muestra las 7 capas que conforman el modelo OSI. La enumeración descendente de la capas si se observa de arriba hacia abajo indican cada uno de los niveles por lo que pasa el paquete trasmitido hasta llegar al receptor destino.

En la mediada que los datos bajan por la pila de protocolos del computador emisor hasta llegar al cable físico y de hay pasar a subir por la pila de protocolos de la computadora receptora la comunicación entre ambas máquinas se produce entre capas complementarias.

Protocolos de red más utilizados

NetBEUI:(Interfaz Ampliada de Usuario) Fue diseñado para ser utilizado con el protocolo NetBIOS. Opera en las capas de transporte y red del modelo OSI. Tiene como principal característica su sencillez y rapidez.

TCP/IP: Es el protocolo estándar para conexiones en redes corporativas. Las redes TCP/IP son ampliamente escalables, por lo que TCP/IP puede utilizarse tanto para redes pequeñas como grandes. Siendo un conjunto de protocolos encaminados pude ser ejecutado en distintas plataformas entre ellas los Sistemas operativos Windows, Unix, etc. Consta de un conjunto de protocolos “miembros” que forman la pila TCP/IP. La tabla 1 muestra la lista de los protocolos miembro de TCP/IP.

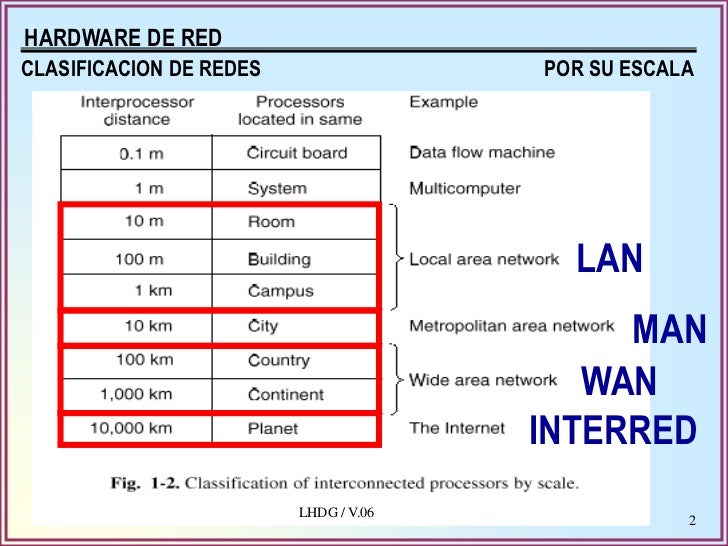

Clasificación de las redes

Por alcance

- Red de área personal o PAN (personal area network) es una red de ordenadores usada para la comunicación entre los dispositivos de la computadora (teléfonos incluyendo las ayudantes digitales personales) cerca de una persona.

- Red de área local o LAN (local area network) es una red que se limita a un área especial relativamente pequeña tal como un cuarto, un solo edificio, una nave, o un avión. Las redes de área local a veces se llaman una sola red de localización.

- Una red de área de campus o CAN (campus area network) es una red de computadoras que conecta redes de área local a través de un área geográfica limitada, como un campus universitario, o una base militar.

- Una red de área metropolitana (metropolitan area network o MAN, en inglés) es una red de alta velocidad (banda ancha) que da cobertura en un área geográfica extensa.

- Las redes de área amplia (wide area network, WAN) son redes informáticas que se extienden sobre un área geográfica extensa.

- Una red de área de almacenamiento, en inglés SAN (storage area network), es una red concebida para conectar servidores, matrices (arrays) de discos y librerías de soporte.

- Una Red de área local virtual (Virtual LAN, VLAN) es un grupo de computadoras con un conjunto común de recursos a compartir y de requerimientos, que se comunican como si estuvieran adjuntos a una división lógica de redes de computadoras en la cuál todos los nodos pueden alcanzar a los otros por medio de broadcast (dominio de broadcast) en la capa de enlace de datos, a pesar de su diversa localización física.

- Red irregular es un sistema de cables y buses que se conectan a través de un módem, y que da como resultado la conexión de una o más computadoras. Esta red es parecida a la mixta, solo que no sigue los parámetros presentados en ella. Muchos de estos casos son muy usados en la mayoría de las redes.

Por tipo de conexión

Medios guiados:

- El cable coaxial se utiliza para transportar señales eléctricas de alta frecuencia que posee dos conductores concéntricos, uno central, llamado vivo, encargado de llevar la información, y uno exterior, de aspecto tubular, llamado malla o blindaje, que sirve como referencia de tierra y retorno de las corrientes.

- El cable de par trenzado es una forma de conexión en la que dos conductores eléctricos aislados son entrelazados para tener menores interferencias y aumentar la potencia y disminuir la diafonía de los cables adyacentes.

- La fibra óptica es un medio de transmisión empleado habitualmente en redes de datos; un hilo muy fino de material transparente, vidrio o materiales plásticos, por el que se envían pulsos de luz que representan los datos a transmitir.

Por relación funcional

- Cliente-servidor es una arquitectura que consiste básicamente en un cliente que realiza peticiones a otro programa (el servidor) que le da respuesta.

- Peer-to-peer es aquella red de computadoras en la que todos o algunos aspectos funcionan sin clientes ni servidores fijos, sino una serie de nodos que se comportan como iguales entre sí.

Por topología

- La red en bus se caracteriza por tener un único canal de comunicaciones (denominado bus, troncal o backbone) al cual se conectan los diferentes dispositivos.

- En una red en anillo cada estación está conectada a la siguiente y la última está conectada a la primera.

- En una red en estrella las estaciones están conectadas directamente a un punto central y todas las comunicaciones se han de hacer necesariamente a través de éste.

- En una red en malla cada nodo está conectado a todos los otros.

- En una red en árbol los nodos están colocados en forma de árbol. Desde una visión topológica, la conexión en árbol es parecida a una serie de redes en estrella interconectadas salvo en que no tiene un nodo central.

- En una red mixta se da cualquier combinación de las anteriores

Por la direccionalidad de los datos

- Simplex o Unidireccional: un Equipo Terminal de Datos transmite y otro recibe.

- Half-Duplex o Bidireccional: sólo un equipo transmite a la vez. También se llama Semi-Duplex.

- Full-Duplex: ambos pueden transmitir y recibir a la vez una misma información.

Por grado de autentificación

- Red Privada: una red privada se definiría como una red que puede usarla solo algunas personas y que están configuradas con clave de acceso personal.

- Red de acceso público: una red pública se define como una red que puede usar cualquier persona y no como las redes que están configuradas con clave de acceso personal. Es una red de computadoras interconectados, capaz de compartir información y que permite comunicar a usuarios sin importar su ubicación geográfica.

Por grado de difusión

- Una intranet es una red de computadoras que utiliza alguna tecnología de red para usos comerciales, educativos o de otra índole de forma privada, esto es, que no comparte sus recursos o su información con redes ilegítimas.

- Internet es un conjunto descentralizado de redes de comunicación interconectadas que utilizan la familia de protocolos TCP/IP, garantizando que las redes físicas heterogéneas que la componen funcionen como una red lógica única, de alcance mundial.

Por servicio o función

- Una red comercial proporciona soporte e información para una empresa u organización con ánimo de lucro.

- Una red educativa proporciona soporte e información para una organización educativa dentro del ámbito del aprendizaje.

- Una red para el proceso de datos proporciona una interfaz para intercomunicar equipos que vayan a realizar una función de cómputo conjunta.